Als Erstes müssen Sie dafür sorgen, dass jede Seite über einen eigenen Schlüssel verfügt und die Gegenseite den öffentlichen Schlüssel oder das Zertifikat der Gegenseite hat. Es empfiehlt sich, auf jedem System einen eigenen Schlüssel nur für VPNs anzulegen.

Wenn Sie auf dem Intra2net System mehrere VPNs einrichten, müssen Sie nicht für jede Verbindung extra einen eigenen Schlüssel anlegen: Sie können einen eigenen Schlüssel für alle VPNs verwenden. Nur von jeder der Gegenstellen benötigen Sie natürlich den öffentlichen Schlüssel.

Erstellen Sie daher am besten ein Zertifikat für VPNs wie in Abschnitt 46.2.1, „Zertifikat erstellen“ beschrieben.

Weitere Details zur Schlüsselverwaltung finden Sie im 45. Kapitel, „Schlüsselmanagement“.

Eine auf dem Intra2net System konfigurierte Verbindung gilt für die Verbindung zwischen einem Client und einem Netz hinter dem Intra2net System. Möchten Sie vom Client auf mehrere Netze hinter dem Intra2net System zugreifen, können Sie einfach mehrere Verbindungen konfigurieren. Achten Sie darauf, für jede dieser Verbindungen immer dieselbe Kombination an Schlüsseln/Zertifikaten zu verwenden.

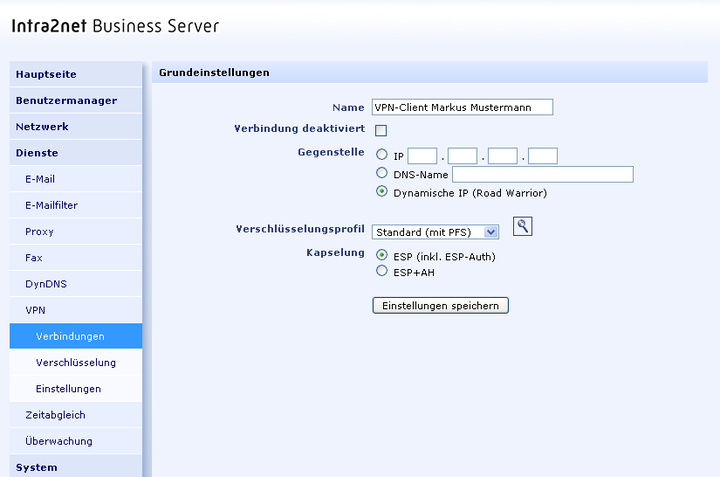

Im Menü "" können Sie VPN-Verbindungen im Intra2net System konfigurieren.

Wenn Sie eine neue Verbindung manuell konfigurieren möchten, wählen Sie "".

Stellen Sie die Optionen für die Gegenstelle ein. Die Gegenstelle ist bei einzelnen Rechnern üblicherweise nicht bekannt. Stellen Sie sie daher auf "Dynamische IP (Road Warrior)".

Über das Verschlüsselungsprofil können die verwendeten Verschlüsselungsalgorithmen ausgewählt werden; zu Details siehe Abschnitt 44.5, „Algorithmen“. Wichtig ist vor allem, dass die Einstellung für PFS (Perfect Forward Secrecy) auf beiden Seiten identisch ist.

Über die Kapselung wird kontrolliert, wie die Pakete für den VPN-Tunnel eingepackt werden. Bei ESP wird die Verschlüsselung und Authentifizierung in eine Hülle eingepackt. Bei ESP+AH werden Verschlüsselung und Authentifizierung separat vorgenommen. ESP+AH kann nicht durch NAT geleitet werden, daher sollten Sie für einzelne Rechner auf jeden Fall ESP verwenden. Diese Einstellung muss auf beiden Seiten der Verbindung identisch sein.

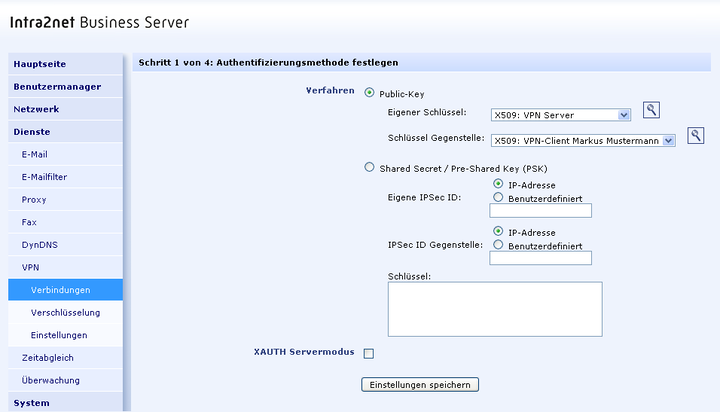

Wählen Sie den eigenen und den Schlüssel der Gegenseite aus.

Einige Clientprogramme bieten die Möglichkeit, zusätzlich zu einer Authentifizierung per Pre-Shared Key (PSK) oder Zertifikaten noch Login und Passwort eines Benutzers zu überprüfen. Dies geschieht mittels des Protokolls Extended Authentication (XAUTH). Soll dies von Clients genutzt werden, aktivieren Sie die Option "".

Der XAUTH Servermodus fordert jetzt vom Client dieser Verbindung die Anmeldung mit den Daten eines Benutzers, der auf dem Intra2net System Mitglied einer Gruppe mit dem Recht "" ist. Dieses Gruppenrecht können Sie auf der Seite "" vergeben.

Wir raten aus den in Abschnitt 44.6, „Einschränkungen“ genannten Gründen davon ab, Verbindungen per Pre-Shared Key (PSK) zu authentifizieren. Vor allem bei mehreren mobilen Rechnern ist diese Lösung besonders gefährlich.

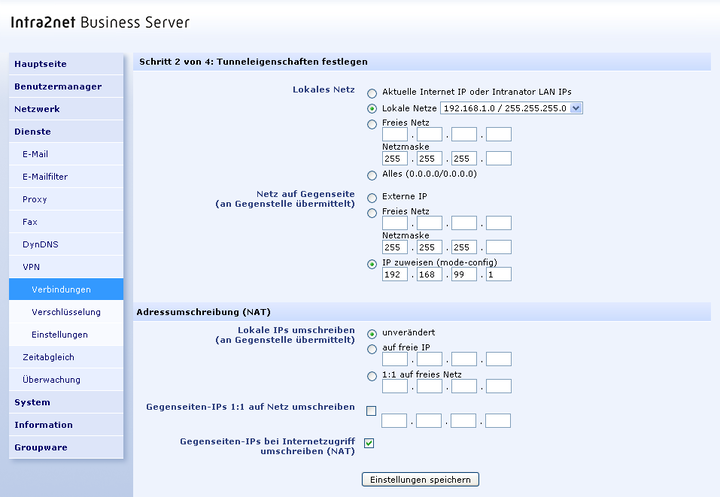

Auf der Seite "Tunnel" wird konfiguriert, welches Netz durch diese VPN-Verbindung mit welcher virtuellen Client-IP verbunden wird.

Über den Punkt "" wird das zu verbindende Netz auf Seite des Intra2net Systems gewählt. Wählen Sie bei der Option "" eines der direkt an das Intra2net System angeschlossenen oder gerouteten Netze aus.

Möchten Sie, dass jeglicher Datenverkehr des Clients über das Intra2net System läuft und damit auch von der Firewall und dem Proxyserver profitiert, stellen Sie bei "" die Option "" ein.

Wählen Sie bei "" den Typ "". Wählen Sie eine bislang unbenutzte IP, die auch nicht in einem der Netze des Intra2net Systems oder des Clients liegt. Dies ist die virtuelle IP, die Sie auch im Client eintragen müssen. Verwenden Sie immer 255.255.255.255 als Netzmaske.

Die meisten VPN-Clients können sich ihre virtuelle IP und zugehörigen DNS-Server über die Protokollerweiterung Mode Config automatisch zuweisen lassen. Wenn ihr Client dies unterstützt (z.B. Shrew Soft, NCP oder iPhone, siehe Beschreibung der einzelnen Clients), stellen Sie die Option "" auf "" und tragen die IP ein, die der Client bekommen soll. Als DNS-Server übermittelt das Intra2net System automatisch seine eigene IP.

Wurde unter "" ein Netz eingestellt, welches Adressen enthält, die nicht in lokalen oder anderen VPN-Netzen liegen, kann der Client über das VPN aufs Internet zugreifen. Dies gilt insbesondere für die Einstellung "". Da die virtuelle IP normalerweise aus einem privaten Adressbereich stammt, kann sie über die Option "" auf die externe Adresse des Intra2net Systems umgeschrieben werden (NAT). Diese NAT wird nur bei Zugriffen ins Internet aktiv, Zugriffe aufs lokale Netz geschehen weiterhin mit der virtuellen IP.

Die weiteren Optionen der Adressumschreibung (NAT) werden im 58. Kapitel, „Lösen von IP-Adresskonflikten in VPNs durch NAT“ erklärt.

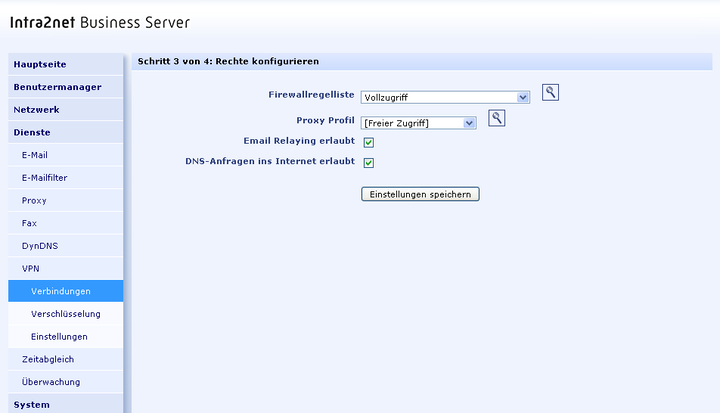

In diesem Menü werden die Rechte des VPN-Clients definiert. Dies betrifft alle Pakete, die vom VPN-Client kommen. Eine Beschreibung der Rechteoptionen finden Sie unter Abschnitt 9.3, „Zugriffsrechte eines Netzwerkobjekts“.